5 فوائد إدارة الثغرات كخدمة

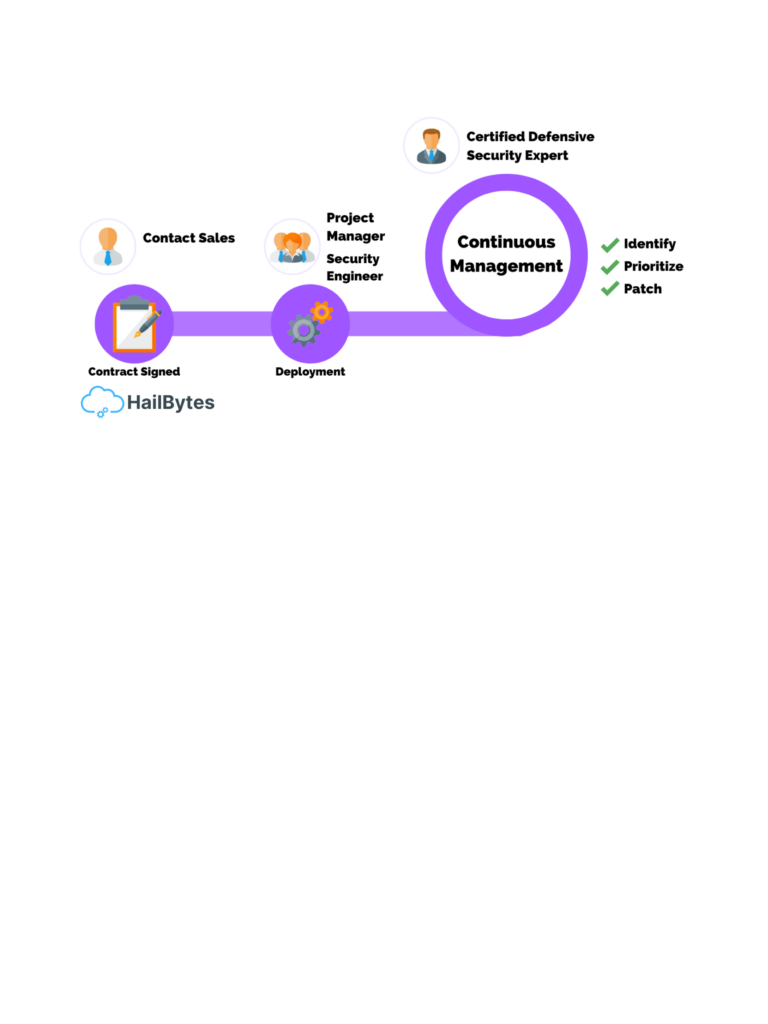

5 فوائد لإدارة الثغرات كخدمة ما هي إدارة الثغرات الأمنية؟ مع كل ما تستخدمه شركات البرمجة والبرمجيات ، هناك دائمًا ثغرات أمنية. يمكن أن تكون هناك تعليمات برمجية معرضة للخطر وتحتاج إلى تأمين التطبيقات. لهذا السبب نحتاج إلى إدارة نقاط الضعف. ولكن ، لدينا بالفعل الكثير مما يدعو للقلق [...]

Shadowsocks مقابل VPN: مقارنة بين أفضل الخيارات للتصفح الآمن

Shadowsocks مقابل VPN: مقارنة أفضل الخيارات للتصفح الآمن مقدمة في عصر تكون فيه الخصوصية والأمان عبر الإنترنت ذات أهمية قصوى ، غالبًا ما يجد الأفراد الذين يبحثون عن حلول تصفح آمنة أنفسهم في مواجهة الاختيار بين Shadowsocks و VPN. تقدم كلتا التقنيتين التشفير وإخفاء الهوية ، لكنهما يختلفان في نهجهما ووظائفهما. في هذا […]

تدريب الموظفين للتعرف على عمليات الخداع الاحتيالي وتجنبها

تدريب الموظفين على التعرف على عمليات الخداع الاحتيالي وتجنبها مقدمة في العصر الرقمي الحالي ، حيث تستمر التهديدات الإلكترونية في التطور ، يعد التصيد الاحتيالي أحد أكثر أشكال الهجوم انتشارًا وإضرارًا. يمكن أن تخدع محاولات التصيد الاحتيالي حتى أكثر الأفراد ذكاءً من الناحية التقنية ، مما يجعل من الأهمية بمكان بالنسبة للمؤسسات إعطاء الأولوية لتدريب موظفيها على الأمن السيبراني. من خلال التجهيز [...]

فوائد الاستعانة بمصادر خارجية لخدمات أمن تكنولوجيا المعلومات

فوائد الاستعانة بمصادر خارجية لخدمات أمن تكنولوجيا المعلومات مقدمة في المشهد الرقمي الحالي ، تواجه المؤسسات مجموعة متزايدة باستمرار من التهديدات الإلكترونية التي يمكن أن تعرض البيانات الحساسة وتعطل العمليات وتضر بسمعتها. نتيجة لذلك ، أصبح ضمان أمن تكنولوجيا المعلومات القوي أولوية قصوى للشركات في مختلف الصناعات. بينما تختار بعض الشركات إنشاء [...]

5 أخطاء شائعة تجعلك عرضة لهجمات التصيد الاحتيالي

5 أخطاء شائعة تجعلك عرضة لهجمات التصيد الاحتيالي مقدمة تظل هجمات التصيد الاحتيالي تهديدًا سائدًا للأمن السيبراني ، وتستهدف الأفراد والمؤسسات في جميع أنحاء العالم. يستخدم مجرمو الإنترنت أساليب مختلفة لخداع الضحايا للكشف عن معلومات حساسة أو القيام بأعمال ضارة. من خلال تجنب الأخطاء الشائعة التي تجعلك عرضة لهجمات التصيد الاحتيالي ، يمكنك تحسين موقعك على الإنترنت بشكل ملحوظ [...]

ميزانية العمليات الأمنية: النفقات الرأسمالية مقابل العمليات التشغيلية

إعداد ميزانية العمليات الأمنية: CapEx vs OpEx مقدمة بغض النظر عن حجم العمل ، يعتبر الأمان ضرورة غير قابلة للتفاوض ويجب أن يكون متاحًا من جميع الجبهات. قبل شعبية نموذج التسليم السحابي "كخدمة" ، كان على الشركات امتلاك البنية التحتية الأمنية الخاصة بها أو تأجيرها. وجدت دراسة أجرتها IDC أن الإنفاق على الأجهزة المتعلقة بالأمان ، [...]