تعريف الرمح للتصيد | ما هو Spear Phishing؟

جدول المحتويات

كيف يختلف Spear Phishing عن Phishing؟

كيف يعمل هجوم Spear Phishing؟

يحتاج الجميع إلى التنبه لهجمات التصيد بالرمح. بعض الفئات من الناس أكثر احتمالا تتعرض للهجوم من الآخرين. الأشخاص الذين لديهم وظائف عالية المستوى في صناعات مثل الرعاية الصحية أو المالية أو التعليم أو الحكومة لديهم مخاطر أكبر. قد يؤدي هجوم التصيد بالرمح الناجح على أي من هذه الصناعات إلى:

- خرق البيانات

- مدفوعات فدية كبيرة

- تهديدات الأمن القومي

- فقدان السمعة

- التداعيات القانونية

لا يمكنك تجنب تلقي رسائل البريد الإلكتروني المخادعة. حتى إذا كنت تستخدم عامل تصفية البريد الإلكتروني ، فستظهر بعض هجمات التصيد.

أفضل طريقة للتعامل مع ذلك هي تدريب الموظفين على كيفية اكتشاف رسائل البريد الإلكتروني المخادعة.

كيف يمكنك منع هجمات Spear Phishing؟

- تجنب نشر الكثير من المعلومات عن نفسك على وسائل التواصل الاجتماعي. هذه واحدة من أولى المحطات التي يقوم بها مجرم الإنترنت للبحث عن معلومات عنك.

- تأكد من أن خدمة الاستضافة التي تستخدمها تتمتع بأمان البريد الإلكتروني والحماية من البريد العشوائي. هذا بمثابة خط الدفاع الأول ضد مجرمي الإنترنت.

- لا تنقر على الروابط أو مرفقات الملفات حتى تتأكد من مصدر البريد الإلكتروني.

- كن حذرًا من رسائل البريد الإلكتروني غير المرغوب فيها أو رسائل البريد الإلكتروني ذات الطلبات العاجلة. حاول التحقق من هذا الطلب من خلال وسيلة اتصال أخرى. امنح الشخص المشتبه به مكالمة هاتفية أو رسالة نصية أو تحدث وجهًا لوجه.

تعد محاكاة التصيد بالرمح أداة ممتازة لجعل الموظفين على دراية بأساليب التصيد بالرمح لمجرمي الإنترنت. إنها سلسلة من التمارين التفاعلية المصممة لتعليم مستخدميها كيفية التعرف على رسائل البريد الإلكتروني التي تستخدم في التصيد الاحتيالي لتجنبها أو الإبلاغ عنها. يتمتع الموظفون الذين يتعرضون لمحاكاة التصيد بالرمح بفرصة أفضل بكثير لاكتشاف هجوم التصيد بالرمح والرد بشكل مناسب.

كيف تعمل محاكاة التصيد بالرمح؟

- أبلغ الموظفين بأنهم سيتلقون بريدًا إلكترونيًا "وهميًا" للتصيد الاحتيالي.

- أرسل لهم مقالة توضح كيفية اكتشاف رسائل البريد الإلكتروني المخادعة مسبقًا للتأكد من إبلاغهم قبل اختبارها.

- أرسل رسالة بريد إلكتروني "وهمية" للتصيد الاحتيالي في وقت عشوائي خلال الشهر الذي تعلن فيه عن تدريب التصيد.

- قم بقياس إحصائيات عدد الموظفين الذين سقطوا بسبب محاولة التصيد مقابل المبلغ الذي لم يفعل أو الذي أبلغ عن محاولة التصيد.

- استمر في التدريب عن طريق إرسال نصائح حول الوعي بالتصيد الاحتيالي واختبار زملائك في العمل مرة واحدة شهريًا.

>>> يمكنك معرفة المزيد حول العثور على محاكي التصيد الصحيح هنا. <<

لماذا أرغب في محاكاة هجوم التصيد؟

إذا تعرضت مؤسستك لهجمات spearphishing ، فستكون الإحصائيات الخاصة بالهجمات الناجحة مثيرة للقلق بالنسبة لك.

متوسط معدل نجاح هجوم التصيد هو معدل نقر بنسبة 50٪ لرسائل البريد الإلكتروني المخادعة.

هذا هو نوع المسؤولية التي لا تريدها شركتك.

عندما تنشر الوعي حول التصيد الاحتيالي في مكان عملك ، فأنت لا تحمي الموظفين أو الشركة فقط من الاحتيال على بطاقات الائتمان أو سرقة الهوية.

يمكن أن تساعدك محاكاة التصيد الاحتيالي في منع انتهاكات البيانات التي تكلف شركتك الملايين في الدعاوى القضائية وملايين ثقة العملاء.

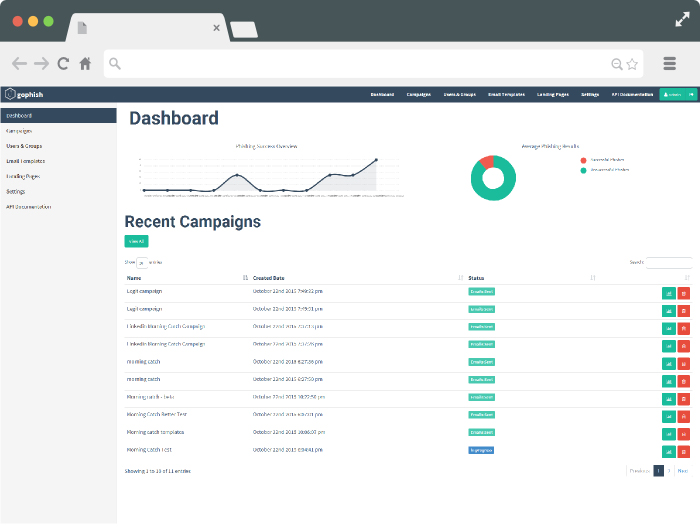

إذا كنت ترغب في بدء نسخة تجريبية مجانية من GoPhish Phishing Framework المعتمد من Hailbytes ، يمكنك الاتصال بنا هنا لمزيد من المعلومات أو ابدأ تجربتك المجانية على AWS اليوم.